Calculadoras online, conversores, herramientas para desarrolladores, y mas.

Imagina que descargas un programa importante desde internet. El archivo es grande y la descarga tarda un buen rato. Al finalizar, una duda te asalta: ¿se descargó correctamente? ¿Está completo o se corrompió algún dato en el proceso? Peor aún, ¿alguien podría haberlo modificado para incluir software malicioso?

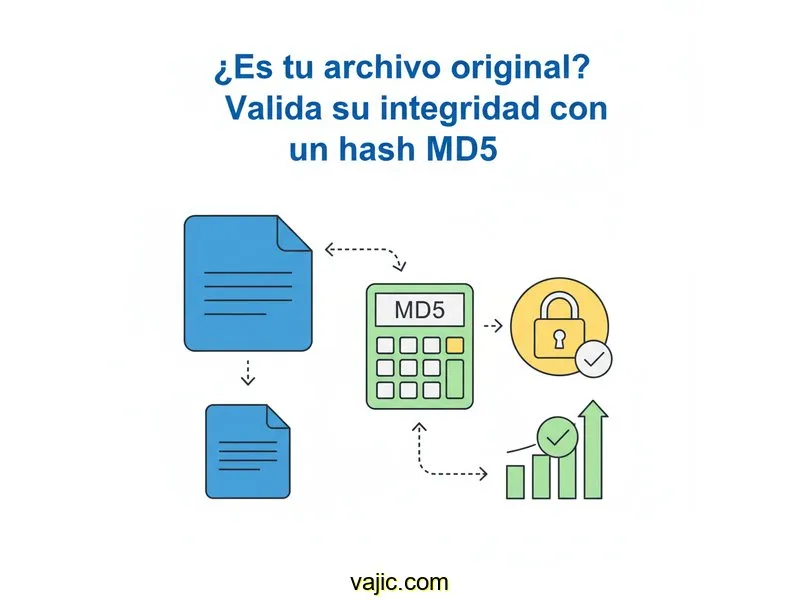

Aquí es donde entra en juego el Generador de Hash MD5. Piensa en él como un notario digital que crea una "huella dactilar" única para cualquier dato o texto. Esta huella, llamada hash, es una cadena de 32 caracteres alfanuméricos que es prácticamente imposible de replicar con un texto diferente. Si el más mínimo detalle cambia en el texto original, el hash resultante será completamente distinto.

Esta herramienta es un aliado indispensable para desarrolladores de software, administradores de sistemas, profesionales de la ciberseguridad y cualquier usuario que necesite verificar la integridad de la información. Su función principal es garantizar que lo que tienes es exactamente lo que deberías tener, sin alteraciones ni errores.

Nuestra herramienta elimina cualquier complejidad técnica, permitiéndote obtener el hash MD5 de cualquier texto de forma instantánea. No necesitas instalar nada ni ejecutar complicados comandos. El proceso es directo y transparente.

Aunque suene técnico, el concepto de verificar la integridad de los datos tiene aplicaciones muy concretas y útiles en diversas situaciones. Aquí te presentamos algunos escenarios donde un generador de hash MD5 se convierte en una herramienta esencial.

Escenario 1: La Verificación de Software de Laura

Laura es una arquitecta que necesita descargar un software de modelado 3D de 15 GB. El sitio web oficial del desarrollador, además del enlace de descarga, publica el hash MD5 del archivo de instalación. Una vez descargado, Laura utiliza una utilidad en su ordenador para calcular el hash del archivo que tiene en su disco duro. Compara el resultado con el que publicó el desarrollador. Si coinciden, tiene la certeza absoluta de que su archivo es 100% auténtico, no se corrompió durante la descarga y no fue modificado por terceros.

Escenario 2: El Contrato Confidencial de Marcos

Marcos es un abogado que debe enviar un borrador de contrato muy importante a un cliente. Para garantizar que no haya modificaciones en el tránsito, primero guarda el documento final en formato PDF. Luego, copia todo el texto del contrato y lo pega en nuestro generador de hash online, obteniendo un hash único. Envía el PDF por correo electrónico y, por un canal de comunicación diferente y seguro como un mensaje de texto, le envía a su cliente el hash MD5. El cliente, al recibir el correo, puede realizar el mismo proceso para verificar que el texto del documento que está leyendo es idéntico al que Marcos envió.

Escenario 3: La Base de Datos de la Startup de Sofía

Sofía es la CTO de una pequeña startup y realiza copias de seguridad de su base de datos cada noche. Para asegurarse de que los archivos de respaldo se están creando correctamente y se transfieren a su almacenamiento en la nube sin errores, su script automatizado genera un hash MD5 del archivo de la base de datos justo después de crearlo y otro hash del mismo archivo una vez que ha sido subido a la nube. Si ambos hashes coinciden, el sistema confirma que la copia de seguridad es válida y está intacta.

Para aprovechar al máximo el poder del MD5 y evitar conclusiones erróneas, es fundamental conocer algunos detalles y trampas comunes. Prestar atención a estos puntos te convertirá en un usuario avanzado.

La principal fortaleza del algoritmo MD5 es su sensibilidad. El más mínimo cambio en la entrada genera un hash completamente diferente. "Hola Mundo" y "hola mundo" son hashes distintos. "Texto" y "Texto " (con un espacio al final) también lo son. Esto es crucial para la verificación, pero también es una fuente común de error. Siempre asegúrate de que no haya espacios en blanco adicionales ni cambios de mayúsculas/minúsculas si esperas que dos hashes coincidan.

Históricamente, el MD5 se usaba para almacenar contraseñas. Sin embargo, esta práctica ya no es segura y debe evitarse. Debido a un problema conocido como "colisiones", es posible que dos textos diferentes generen el mismo hash MD5. Los ciberdelincuentes pueden explotar esto para descifrar contraseñas. Para el almacenamiento de credenciales, siempre se deben usar algoritmos más modernos y robustos como SHA-256 o bcrypt. El MD5 sigue siendo perfectamente válido y muy útil para su propósito principal: la verificación de la integridad de archivos.

Un error frecuente es confundir "hashing" con "cifrado". El cifrado es un proceso de dos vías: puedes cifrar datos y luego descifrarlos si tienes la clave correcta. El hashing, como el MD5, es un proceso de una sola vía. No puedes "revertir" un hash para obtener el texto original. Su propósito no es ocultar información, sino validar su estado inalterado.

Si tienes conocimientos técnicos, quizás sepas que puedes generar un hash MD5 desde la línea de comandos de tu sistema operativo. Sin embargo, para la mayoría de los usuarios y para tareas rápidas, una herramienta online ofrece ventajas significativas.

A continuación, respondemos algunas de las dudas más comunes que surgen al trabajar con este fascinante algoritmo.

MD5 son las siglas de "Message-Digest Algorithm 5". Es un algoritmo de hash criptográfico que produce un valor de hash de 128 bits (16 bytes), que se representa comúnmente como un número hexadecimal de 32 dígitos.

No, el MD5 es una función de "un solo sentido" (one-way function). Está diseñado para que sea computacionalmente inviable obtener el texto original a partir de su hash. Esto garantiza que la huella digital no revele la información original.

Esto se conoce como una "colisión". Aunque es extremadamente raro que ocurra por accidente, se ha demostrado que es posible crear colisiones de forma intencionada. Esta es la razón principal por la que el MD5 ya no se considera seguro para aplicaciones criptográficas como las firmas digitales o el almacenamiento de contraseñas, pero sigue siendo muy fiable para la verificación de integridad de archivos contra corrupción accidental.

Nuestra herramienta online está optimizada para generar hashes a partir de cadenas de texto que puedes pegar en el campo de entrada. Para generar un hash de un archivo completo (como un .zip o un .exe), se suelen utilizar utilidades de línea de comandos o programas específicos que leen el archivo directamente desde tu disco duro, ya que subir archivos grandes a un servidor web sería ineficiente.

Si encontraste útil nuestro Generador de Hash MD5, es probable que otras de nuestras herramientas de cálculo y conversión también te ayuden a simplificar tus tareas diarias. Aquí tienes algunas sugerencias: